Telset.id – Serangan Malware menjadi momok di dunia Internet, karena sulit dideteksi. Sudah banyak kasus penyerangan malware yang dilakuan para hacker. Tapi, kami mencatat 7 kasus serangan malware paling merusak dan mematikan yang pernah menggegerkan dunia, seperti WannaCry, Spyware Pegasus, Petya, dll.

Virus jahat yang disebarkan para “dedemit dunia maya” ini sangat berbahaya karena selain dapat merusak sistem, tetapi juga mampu mengambil data-data pribadi pengguna.

Di dunia, masyarakat telah digegerkan oleh beberapa serangan malware paling merusak dan mematikan di dunia. Mulai dari kasus WannaCry yang menyerang Rumah Sakit hingga Blueborne yang mampu menyerang lewat fitur Bluetooth.

Kali ini Tim Telset.id akan merangkum 7 contoh kasus malware paling merusak dan mematikan. Yuk disimak!

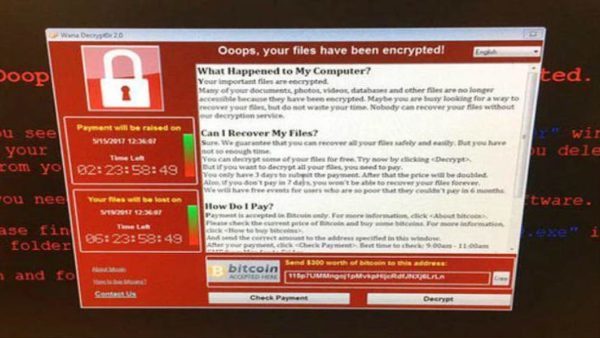

WannaCry

Contoh kasus serangan malware paling merusak dan mematikan pertama adalah serangan spyware bernama WannaCry pada tahun 2017. Spyware ini menyerang rumah sakit dan banyak pabrik seluruh dunia. Serangan WannaCry juga sangat massif.

Dalam empat hari penyebaran serangan WannaCry telah melumpuhkan lebih dari 200 ribu komputer di 150 negara, termasuk perusahaan pesawat yaitu Boeing. Jika ditotal kerugian gara-gara ransomware WannaCry sendiri berkisar antara USD$ 4-8 miliar atau Rp 112,9 miliar.

Ada tanda-tanda khusus sebuah komputer telah terinfeksi virus ransomware WannaCry. Tanda yang paling kentara adalah munculnya pop-up window yang berisi pesan bahwa data pemilik komputer telah dienkripsi.

Untuk membukanya maka pemilik harus membayar tebusan yang ditentukan oleh peretas. Kasus ini pun menjadi perbincangan masyarakat global. Kala itu Amerika Serikat telah menemukan bukti yang dan menunduh jika Korea Utara menjadi dalang dari malware WannaCry.

Di Indonesia kasus serangan WannaCry menyerang 2 rumah sakit yakni Rumah Sakit Dharmais dan Rumah Sakit Harapan Kita. Kedua rumah sakit tersebut diserang WannaCry pada 12 Mei 2017 yang menyebabkan data pasien dalam jaringan komputer rumah sakit tidak bisa diakses.

{Baca juga: Hindari Aplikasi VPN Palsu Penyebar Virus Malware}

Ketika itu, Menkominfo Rudiantara langsung berkoordinasi dengan pihak rumah sakit untuk menangani kasus tersebut. Rudiantara membentuk tim khusus menghadapi persoalan ini yang antara lain meliputi Direktorat Keamanan Kominfo dan pegiat keamanan siber, serta bekerjasama dengan sejumlah pihak dari luar Indonesia.

Pada 17 Mei 2017, Rudiantara mengklaim jika Indonesia sudah bebas dari WannaCry.

Spyware Pegasus

Contoh kasus Malware yang selanjutnya dan tak kalah heboh adalah kasus serangan Spyware Pegasus pada November 2019 kemarin. Contoh spyware buatan perusahaan asal Israel, NSO Group diduga sebagai otak dari peretasan WhatsApp yang menargetkan 1.400 orang.

Mereka yang menjadi korban adalah diplomat, pembangkang politik, wartawan, dan pejabat senior pemerintah. WhatsApp mengatakan bahwa NSO Group menyusupkan Pegasus melalui fitur video call WhatsApp.

Pegasus melakukan inisial data ekstraksi, pemantauan pasif, mengumpulkan data korban secara aktif dan menahan komunikasi yang dikirim dan diterima dari perangkat korban.

Serangan Spyware Pegasus ini juga sulit terdeteksi. Hal ini karena pegasus tidak menguras habis baterai perangkat korban, memori dan penggunaan data yang sedikit, sampai pengaturan self-destruct ketika ketahuan sistem keamanan smartphone.

{Baca juga: Jahatnya Kemampuan Spyware Pegasus yang Infeksi WhatsApp}

Sehingga sulit dideteksi. Facebook selaku pemilik WhatsApp pun membawa kasus ini ke pengadilan. Pemerintah Indonesia pun turut memantau pergerakan spyware tersebut.

Menkominfo Johnny G. Plate mengatakan pihaknya melakukan monitoring terkait ancaman serangan Spyware Pegasus yang menginfeksi WhatsApp. Namun Kominfo belum melihat dampak dari virus jahat itu terhadap pengguna WhatsApp di Indonesia.

RottenSys

Contoh malware berikutnya adalah RottenSys, yang ditemukan oleh para peneliti keamanan dari Check Point Mobile Security pada tahun 2018. Malware ini telah menginfeksi hampir 5 juta smartphone dari beberapa merk terkenal.

RottenSys menyamar sebagai aplikasi System Wi-Fi Service dan telah ter-install sebagai aplikasi bawaan pada smartphone baru dengan merk Honor, Huawei, Xiaomi, Oppo, Vivo, Samsung dan Gionee.

Semua smartphone yang terkena dampak RottenSys merupakan barang kiriman dari distributor Tian Pai yang berbasis di Hangzhou, China.

{Baca juga: Awas! Jutaan Smartphone Android Terinfeksi Malware Berbahaya}

Cara kerja dari malware inipun cukup sistematik. RottenSys mampu terhubung langsung dengan server utama dan kontrolnya untuk mendapatkan daftar komponen sebenarnya yang berisi kode-kode berbahaya.

Setelah itu, malware ini langsung men-download dan meng-install kode-kode tadi dengan menggunakan izin “DOWNLOAD_WITHOUT_NOTIFICATION” yang sama sekali tidak membutuhkan interaksi pengguna.

Hasilnya perangkat yang terinfeksi akan menerima iklan dan memberikan celah hacker untuk mengambil alih perangkat.

Adapun cara untuk memeriksa apakah smartphone Anda terkena malware ini atau tidak caranya, dengan memerika App Manager pada smartphone dan cari paket aplikasi bernama com.android.yellowcalendarz (每日黄历), com.changmi.launcher (畅米桌面), com.android.services.securewifi (系统WIFI服务), dan com.system.service.zdsgt.

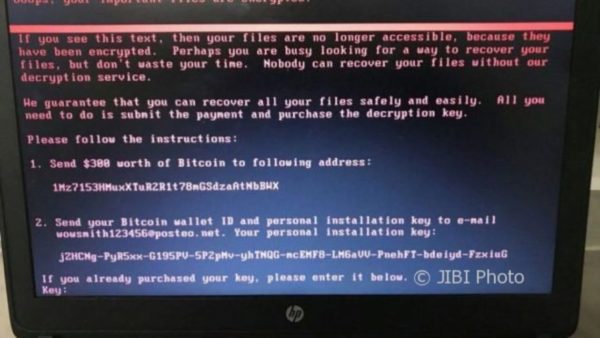

Petya

Serangan malware Petya terjadi pada Juni 2017. Petya ini awalnya menyerang di sebuah perusahaan di Ukraina. Kemudian Petya menyebar di beberapa negara seperti Perancis, Jerman, Italia, Polandia, Britania Raya dan Amerika Serikat.

Di Eropa dan Amerika negara yang paling berdampak adalah Ukrania. Pasalnya serangan Petya mampu mematikan sistem pemantuan radiasi di Pembangkit Listrik Tenaga Nuklir Chernobly, kementerian, bank dan sistem kereta di Ukrania.

Sedangkan di tempat lain, serangan Petya menyasar perusahaan periklanan dari Britania Raya bernama Maersk Line, perusahaan Merck & Co dari Amerika Serikat, perusahaan minyak asal Rusia yakni Rosneft dan lembaga bantuan hukum multinasional DLA Piper.

{Baca juga: Ternyata Begini Cara Kerja Ransomware Petya [Video]}

Serangan ini bersifat memeras. Pasalnya Petya akan mengunci akses komputer dan meminta tebusan berupa bitcoin, agar akses bisa kembali dibuka. Di Indonesia, Menkominfo Rudiantara meminta kepada masyarakat untuk waspada atas serangan Petya.

Walaupun belum ada laporan serangan Patya sampai di Indonesia, namun Rudiantara meminta masyarakat untuk membuat cadangan data, dan menonaktifkan atau menjabut jaringan lokal (LAN) sementara waktu sebelum dipastikan aman.

StuxNet

Kasus serangan malware StuxNet terjadi pada tahun 2010. Malware ini menyerang sistem industri yang menggunakan perangkat lunak dari Siemens dan sistem operasi Microsoft Windows.

StuxNet mampu menyebarkan malware melalui perangkat USB. Selain itu StuxNet juga mampu menembus komputer yang tak terhubung ke internet atau jaringan lokal.

Hasilnya malware tersebut dapat mencuri data dan mengendalikan sistem Supervisory Control And Data Acquisition (SCADA), sehingga mampu menghentikan sebuah proses industri.

Menurut studi dari perusahaan teknologi Symnatec ada beberapa negara yang terinfeksi dengan jumlah yang terbesar yakni Iran. Terdapat 62.867 komputer yang terinfeksi disana.

{Baca juga: Google Hapus 200 Aplikasi Terinfeksi Malware di Play Store}

Serangan StuxNet di Iran telah menganggu program nuklir di negara tersebut. Selain Iran ada juga negara lain yang terinfeksi seperti Indonesia dengan 13.336 komputer, India dengan 6.552 komputer, Amerika Serikat terinfeksi 2.913 komputer, Australia terinfeksi 2.436 komputer, Inggris dengan 1.038 komputer, Malaysia dengan 1.013 Komputer yang terinfeksi dan Pakistan dengan 933 komputer. Ketika itu belum ada respon serius dari pemerintah Indonesia atas kasus tersebut.

DarkHotel

Malware ini ditemukan pada tahun 2007. Sesuai namanya malware ini berada di hotel-hotel mewah yang biasanya ditempati oleh para pejabat dan pebisnis penting. Malware ini tersembunyi di Wifi hotel yang biasanya digunakan oleh pengunjung yang menginap.

Nanti ketika terhubung ke jaringan hotel, pengunjung diminta untuk menginstal pembaruan yang terlihat sah pada perangkat lunak yang popular. Selanjutnya, perangkat akan langsung terinfeksi dengan spyware DarkHotel.

{Baca juga: Hati-hati, WiFi Hotel Beresiko Terdapat Malware!}

Serangan Darkhotel secara khusus menargetkan para eksekutif senior perusahaan, investor, pejabat lembaga pemerintah, pelaku industri pertahanan, produsen elektronik, dan pembuat kebijakan energi.

Kasus ini pun ditemukan di hotel di Korea Selatan, China, Jepang dan Rusia. Istilah DarkHotel sendiri berasal dari kelompok anonim yang diduga otak dibalik DarkHotel. Kelompok tersebut akan mencuri kata sandi dan kekayaan intelektual korban.

BlueBorne

Peneliti dari Armis Labs tahun 2017 melaporkan temuan malware yang menyerang lewat fitur Bluetooth bernama BlueBorne. Malware ini memanfaatkan celah pada fitur penghubung perangkat tersebut. Hasilnya pengguna gadget secara tidak sadar akan terinfeksi malware tersebut.

Penyebaran malware ini juga cepat. Ketika sebuah perangkat terinfeksi Blueborne, maka malware tersebut bisa langsung menyebar ke perangkat terdekat yang fitur bluetoothnya dalam keadaan aktif.

Itulah berbagai contoh kasus malware di Indonesia dan dunia. Tetap berhati-hati, ya![NM/HBS]